在渗透测试中,一般在拿下权限之后,一方面搜集本机的信息,包括:IP、口令、令牌等信息;另一方面就是判断内网的存活主机,是否存在域环境,对内网进行下一步的渗透。那么在内网进行端口扫描是必不可少的一部分,虽然有时候在内网进行大批量扫描可能会引发IDS、IPS等设备的告警,这个平时也是需要注意的。这里我们不考虑大流量的这部分,主要讨论在内网中的端口扫描。

0x01 Windows

在内网中,通常用的最多的就是Nmap和Masscan。但是在命令行中,我们使用静默安装方式,安装Nmap和Masscan,这里就不介绍两款工具的使用,网上都有很多的教程,主要讨论命令行下的静默安装两款工具进行扫描。

Masscan

Masscan,号称3分钟(更快)扫完全网端口,github有linux安装教程,当然我们可以对他进行编译exe,在Windows下就可以运行了。

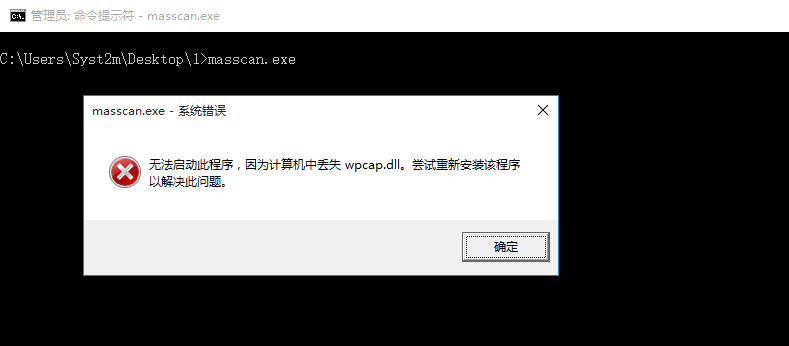

Masscan在windows下运行的,需要安装WinPcap,否则会出现下面报错,这里需要我们安装WinPcap。

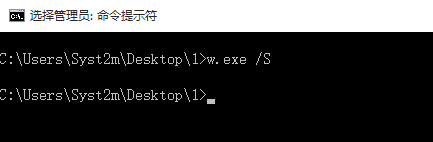

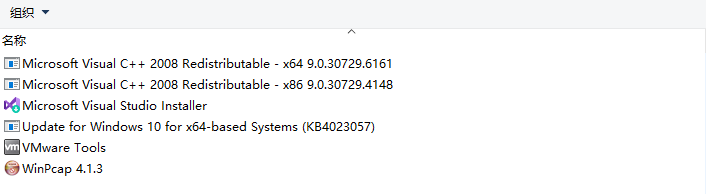

安装的WinPcap可以在此处下载,这里使用静默安装的方式进行安装,WinPcap.exe /S

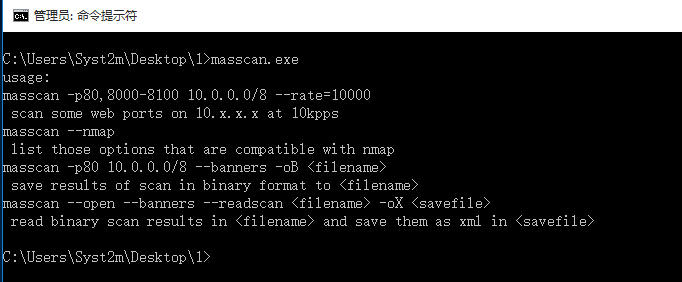

经过上面的一系列操作,masscan已经可以启动运行了,可以对内网进行扫描啦。

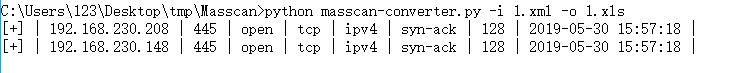

这里假设我们进入内网对里面的MS17010进行批量扫描,常用的命令masscan.exe –p445 10.0.0.0/8 –rate=100000 -oX scan_result.xml,这里我们输出结果为xml格式,然后使用python脚本对xml文档进行提取,保存为txt和xls。

对保存好的IP可以进行批量的MS17010扫描和利用,之后就可以进一步利用了。

Nmap

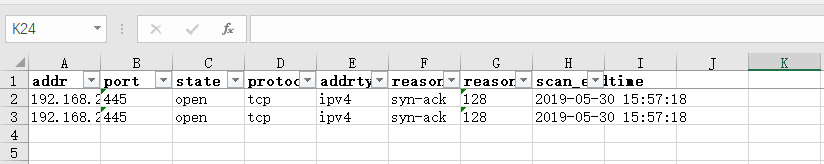

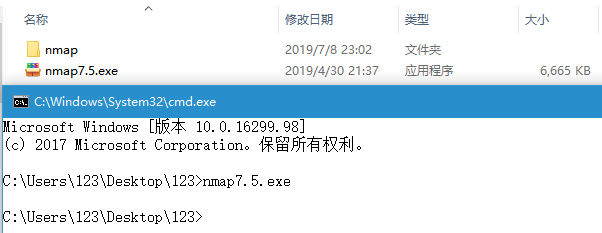

Nmap,日常渗透扫描必备,也可以进行命令行下静默安装,主要参考三好师傅的博客利用方式。Nmap也要在命令行提前安装WinPcap,和上面的安装方式一样,使用WinPcap.exe /S命令安装。下载安装好的压缩包,可以直接运行的那种,删除一些不必要的文件,还要添加vs2013的dll:msvcp120.dll和msvcr120.dll(Nmap.exe通过vs2013编译),精简如下:

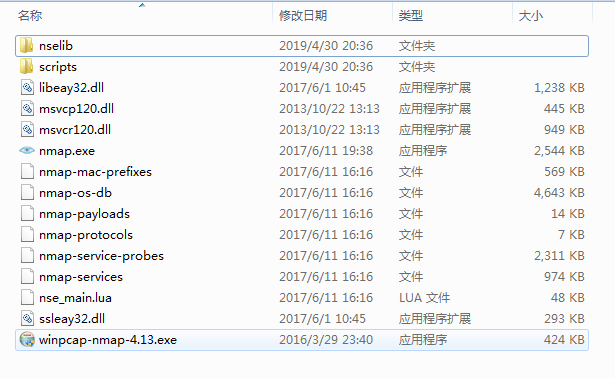

但是精简下来也挺大,需要进行打包压缩,为了避免目标上没有解压软件,这里选择使用自解压模式进行压缩,以后解压就不用压缩工具了。使用sfx格式压缩,打包下来也就6兆左右。

直接运行nmap就可以直接解压,可以完美的运行扫描端口啦。

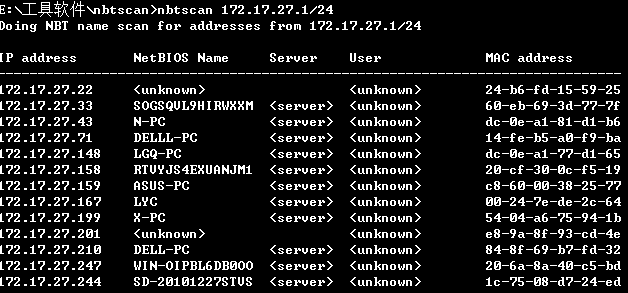

Nbtscan

nbtscan只能用于局域网

0x02 Linux

Nmap

Linux下可能有的目标安装有nmap,可以直接利用,没有的话如果出网的话可以在线安装扫描完成之后删除就行。

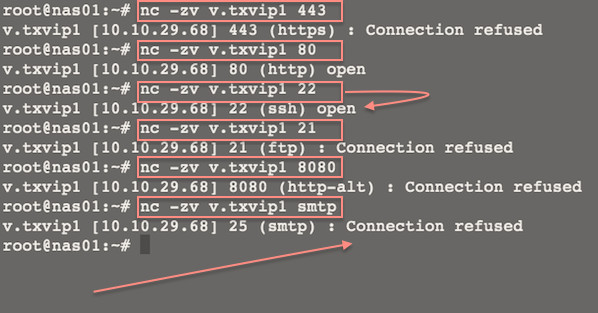

Netcat

Nbtscan

Nbtscan也有Linux版,也可以对端口扫描。

RASscan

RASscan,python脚本写的对内网可以进行扫描。

参考链接:

https://www.4hou.com/penetration/6173.html

https://www.lz1y.cn/2019/04/30/Windows%E4%B8%8B%E9%9D%99%E9%BB%98%E5%AE%89%E8%A3%85%E4%BD%BF%E7%94%A8nmap/index.html

https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-Windows%E5%B9%B3%E5%8F%B0%E8%BF%90%E8%A1%8CMasscan%E5%92%8CNmap/